افزایش قیمت ارزهای رمزنگاری شده موجب افزایش جرم جنایت در فضای سایبری و عناصر زیانآوری که بدنبال بهرهبرداری از دستاوردهای دیگراناند شده است. با اینکه همچنان بازارها نسبت به اوج خود در ماه ژانویه درحال سقوط هستند، ارزش اتریوم

تجهیزات استخراج ناامن جزو آخرین اهداف رباتهای رباینده فضای اینترنت قرار گرفتهاند. به گفته محققان امنیتی در مراکز SANS ISC، Qihoo 360 Netlab و GreyNoise Intelligence، اپراتورهای ساتوری بوتنت فضای وب را به منظور یافتن تجهیزات ماینینگ

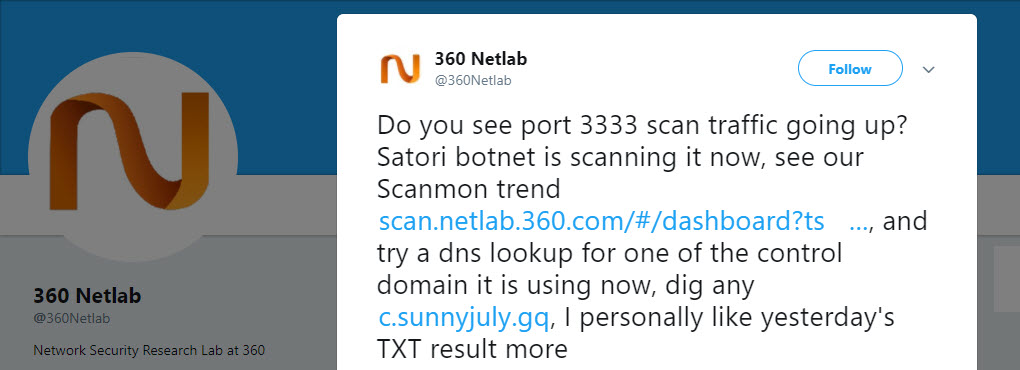

گزارشها حاکی از آن است بر اساس هشداری که ۳۶۰ Netlab از کشور چین داد این فعالیت از ۱۱ می آغاز شده است:

آیا افزایش اسکن ترافیک در پورت ۳۳۳۳ را میبینید؟ ساتوری بوتنت هم اکنون در حال اسکن این پورت است، روند اسکن مارا در لینک https://t.co/TyrL4ryt6J، ببینید. تلاش کنید DNS ای که درحال حاضر کنترل دامنه آن استفاده میشود پیدا کنید. هرآنچه میخواهید کاوش کنید https://t.co/DM4JTtXFo3. من شخصاً نتایج دیروز را بیشتر دوست داشتم pic.twitter.com/xXUjwjZNdD .

محققان GreyNoise با نگاه عمیقتری به این فعالیتهای مجرمانه وارد شدند و موفق به اتصال نقاط دیجیتال به نرم افزار استخراج کلیمور (Claymore) شدند:

GreyNoise امروز شاهد بزرگترین اسکن ترافیک پورت ۳۳۳۳ است. این پورت به عنوان پیش فرض نرم افزار کلیمور برای استخراج

این اسکنها به گروهی از آیپی آدرسهای مکزیک لینک شده که چند روز پیش هزاران روتر GPON در این کشور در معرض خطر قرار گرفته بود. ساتوری یکی از ۵ ربات اینترنتی است که به منظور روترهای بهرهبرداری شده برای اسکن استخراجکنندگان نرمافزار کلیمور، گسترش بهرهبرداری و هایجک کردن (hijack) دستگاهها به منظور استخراج رمزارزهای اتریوم و دکرد برای اپراتورهای رباتهای اینترنتی استفاده میشدند.

طبق گفته سایت خبری Zdnet این باگها به سادگی با اضافه کردن کد “?images/” در آخر آدرس وب صفحه پیکربندی روترها به هرکسی اجازه عبور از صفحه ورود روترو دسترسی به صفحات درونی آن را میدهد. هنگامی که هکرها کنترل روترها را در دست داشته باشند میتوانند اکسپیریت یا رباتهای خود را به منظور اعمال کثیفشان اضافه کنند که در این مورد پیدا کردن استخراجکنندگان آسیبپذیر اتریوم است.

در ماه ژانویه یک ربات با طراحی مشابه ربات اینترنتی ساتوری به اجرا در آمد. نام این ربات Satori Coin.Robber بود و زمانی که استخراجکننده آسیبپذیر مشخص میشد سه نسخه از آن به اجرا در میآمد. اولی شامل پکیجی بود که مکان تجهیز استخراج را معین میکرد، دیگری آدرس کیف پول استخر استخراج را با به روزرسانی راهاندازی مجدد (reboot) جایگزین میکرد. فایل بت (bat file) و سومین که هاست (host) را با آدرس جدیدی راهاندازی مجدد میکرد و موجب دزدی هر اتریومی که استخراج شده بود میشد.

اسکنهای شدید به طور طبیعی در راستای افزایش روترهای اینترنتی آسیبپذیر ادامه دارند، آن هم در روزهایی که رباتهای صنعت رمزارزها تازه شروع به کار کردهاند.