تیم توسعه کتابخانه ریاکت (React) در شرکت متا، در تاریخ ۳ دسامبر ۲۰۲۵ (۱۲ آذر ۱۴۰۴) یک اصلاحیه امنیتی را منتشر و به پروژههایی که از نسخههای سرورمحور ریاکت مبتنی بر پارسل (parcel)، ویپک (webpack) و توربوپک (turbopack) استفاده میکنند، توصیه کرده است فوراً نسخه خود را ارتقا دهند. این هشدار در پی سوءاستفاده هکرها از یک آسیبپذیری در ریاکت برای کاشت درینرها در وبسایتهای رمزارزی صادر شده است.

فهرست مقاله

Toggleدستکاری کتابخانه جاوااسکریپت ریاکت؛ روش جدید نفوذ هکرها به وبسایتهای کریپتویی

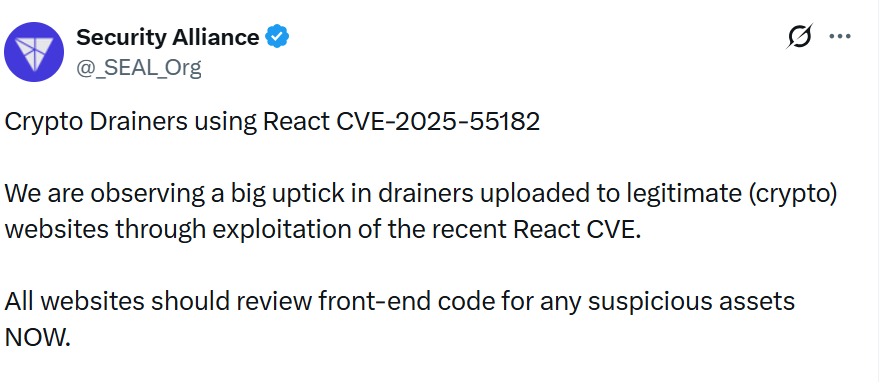

براساس اعلام نهاد غیرانتفاعی امنیت سایبری سکیوریتی الاینس (Security Alliance) یا بهطور خلاصه سییل (SEAL)، هکرها از کتابخانه متنباز جاوااسکریپت ریاکت (React) که برای ساخت رابطهای کاربری (فرانتاند) استفاده میشود، برای کاشت درینرهای کریپتویی سوءاستفاده میکنند.

کتابخانه ریاکت برای ساخت رابطهای کاربری، بهویژه در اپلیکیشنهای وب، استفاده میشود. تیم ریاکت در تاریخ ۳ دسامبر اعلام کرد که یک هکر کلاهسفید به نام لاکلان دیویدسون (Lachlan Davidson)، یک آسیبپذیری امنیتی را در این نرمافزار شناسایی کرده که امکان اجرای کد ازراهدور و بدون احراز هویت را فراهم میکند؛ موضوعی که به مهاجم اجازه میدهد کد دلخواه خود را وارد و اجرا کند.

به گفته سییل، عوامل مخرب از این آسیبپذیری با شناسه CVE-2025-55182 برای افزودن مخفیانه کدهای تخلیهکننده کیف پول یا همان والت درینرها (Wallet Drainer) به وبسایتهای رمز ارزی استفاده کردهاند. تیمِ سییل اعلام کرده است که:

ما شاهد افزایش چشمگیر درینرهایی هستیم که از طریق سوءاستفاده از آسیبپذیری اخیر CVE ریاکت، روی وبسایتهای معتبر کریپتویی بارگذاری میشوند. همه وبسایتها باید همین حالا کدهای فرانتاند خود را برای هرگونه دارایی مشکوک بررسی کنند.

ایم تیم در ادامه افزود:

این حمله فقط وب ۳ را هدف قرار نداده است! همه وبسایتها در معرض خطر هستند. کاربران باید هنگام امضای هر نوع مجوز (Permit Signature)، نهایت احتیاط را به خرج دهند.

درینرهای کیف پول معمولاً کاربران را با روشهایی مانند پاپآپهای جعلی ارائه پاداش یا تاکتیکهای مشابه فریب میدهند تا یک تراکنش را امضا کنند.

هشدار جدی به وبسایتهایی که با هشدار فیشینگ مواجه شدهاند: کد خود را بررسی کنید

به گفته تیم سییل، وبسایتهای آسیبدیده ممکن است بهطور ناگهانی و بدون توضیح، بهعنوان ریسک احتمالی فیشینگ علامتگذاری شده باشند. این تیم توصیه کرده که میزبانهای وبسایتها اقدامات احتیاطی لازم را انجام دهند تا مطمئن شوند هیچ درینر پنهانی وجود ندارد که کاربران را در معرض خطر قرار دهد.

تیم سییل در توییت خود نوشته:

- هاست را از نظر CVE-2025-55182 اسکن کنید.

- بررسی کنید آیا کد فرانتاند شما بهطور ناگهانی درحال بارگذاری داراییهایی از هاستهای ناشناس است یا خیر.

- بررسی کنید که آیا اسکریپتهای بارگذاریشده توسط فرانتاند شما، جاوااسکریپت مبهمسازیشده هستند یا خیر.

- همچنین بررسی کنید که کیف پول هنگام درخواست امضای تراکنش، گیرنده درست را نمایش میدهد یا خیر.

تیم SEAL افزود:

اگر پروژه شما مسدود شده، ممکن است دلیلش همین موضوع باشد. لطفاً پیش از ثبت درخواست حذف هشدار صفحه فیشینگ، ابتدا کد خود را بررسی کنید.

انتشار اصلاحیه توسط ریاکت React برای رفع آسیبپذیری

تیم ریاکت در تاریخ ۳ دسامبر ۲۰۲۵ (۱۲ آذر ۱۴۰۴) یک اصلاحیه امنیتی را منتشر و به پروژههایی که از نسخههای سرورمحور ریاکت مبتنی بر پارسل (parcel)، ویپک (webpack) و توربوپک (turbopack) استفاده میکنند، توصیه کرده است فوراً نسخه خود را ارتقا دهند.

این تیم اضافه کرده است که:

اگر کد ریاکت اپلیکیشن شما از سرور استفاده نمیکند، اپلیکیشن شما تحت تأثیر این آسیبپذیری قرار نمیگیرد. همچنین اگر اپلیکیشن شما از فریمورک، باندلر یا پلاگین باندلری که از React Server Components پشتیبانی میکند استفاده نمیکند، اپلیکیشن شما تحت تأثیر این آسیبپذیری نخواهد بود.