حمله اترهایدینگ (EtherHiding) چیست؟ روش هکرهای کره شمالی در سرقت رمز ارز

حمله اترهایدینگ (EtherHiding) یا پنهانسازی اتر، روش جدیدی است که هکرهای کره شمالی معروف به لازاروس، از آن برای انتقال بدافزار از طریق قراردادهای هوشمند با هدف سرقت ارزهای دیجیتال استفاده میکنند. در این تکنیک، مهاجمان کدهای مخرب، مانند پِیلودهای جاوااسکریپت (Javascript Payload)، را درون یک قرارداد هوشمند مبتنی بر بلاک چین جاسازی کرده و از فناوری دفترکل غیرمتمرکز بهعنوان یک سرور فرمان و کنترل مقاوم استفاده میکنند.

ثبتنام سریع در سرمایکس

شماره موبایل خود را وارد کنید...

در این مطلب، نجوه اجرای تکنیک EtherHiding روی بلاک چینها را بررسی کرده و نحوه ردیابی داراییها و محافظت در برابر آن را آموزش میدهیم.

حمله EtherHiding چیست؟

اترهایدینگ (EtherHiding) یک روش هک و کلاهبرداری ارز دیجیتال در بلاک چینهاست که با ارسال بدافزار، ارزهای دیجیتال کاربران را سرقت میکند. این تکنیک در چند مرحله اجرا میشود:

- ابتدا، کدهای مخرب (پیلود) در یک قرارداد هوشمند گنجانده میشوند.

- سپس هکرها، کنترل آدرس یک وبسایت معتبر را در دست گرفته و یک لودر (Loader Script) جاوااسکریپت را به آن تزریق میکنند.

- لودر با قرارداد هوشمند تماس برقرار میکند تا پیلود یا آدرس پیلود واکشی شود.

- پیلود در مرورگر یا دستگاه قربانی اجرا میشود و میتواند اطلاعات یا داراییهای او را سرقت کند.

تکنیک اتر هایدینگ که اولینبار در سال ۲۰۲۳ پدیدار شد، معمولاً در روشهای مهندسی اجتماعی، مانند تماس با قربانیان از طریق پیشنهادهای شغلی جعلی یا مصاحبههای ساختگی با افراد مشهور و سپس هدایت آنها به وبسایتها یا لینکهای آلوده، بهکار میرود.

تاریخچه استفاده از اترهایدینگ در سرقت ارزهای دیجیتال

اولین بار، گروه اطلاعات تهدید گوگل (Google Threat Intelligence Group) یا همان GTIG بود که فعالیتهای خرابکارانه یکی از زیرشاخههای گروه هکری لازاروس (Lazarus) وابسته به کره شمالی بهنام UNC5342 را شناسایی کرد؛ این گروه از روش «EtherHiding» برای انتقال بدافزار و تسهیل سرقت ارزهای دیجیتال استفاده میکند.

کمپین CLEARFAKE در سال ۲۰۲۳

اترهایدینگ (EtherHiding) در سپتامبر ۲۰۲۳ (شهریور ۱۴۰۲) بهعنوان یکی از اجزای کلیدی کمپین مالی CLEARFAKE (با شناسه UNC5142) پدیدار شد. این کمپین از پوششها و لایههای فریبندهای مانند اعلانهای جعلی بهروزرسانی مرورگر استفاده میکند تا کاربران را فریب دهد و آنها را به اجرای کدهای مخرب وادار کند.

ردیابی فعالیتها در سال ۲۰۲۵

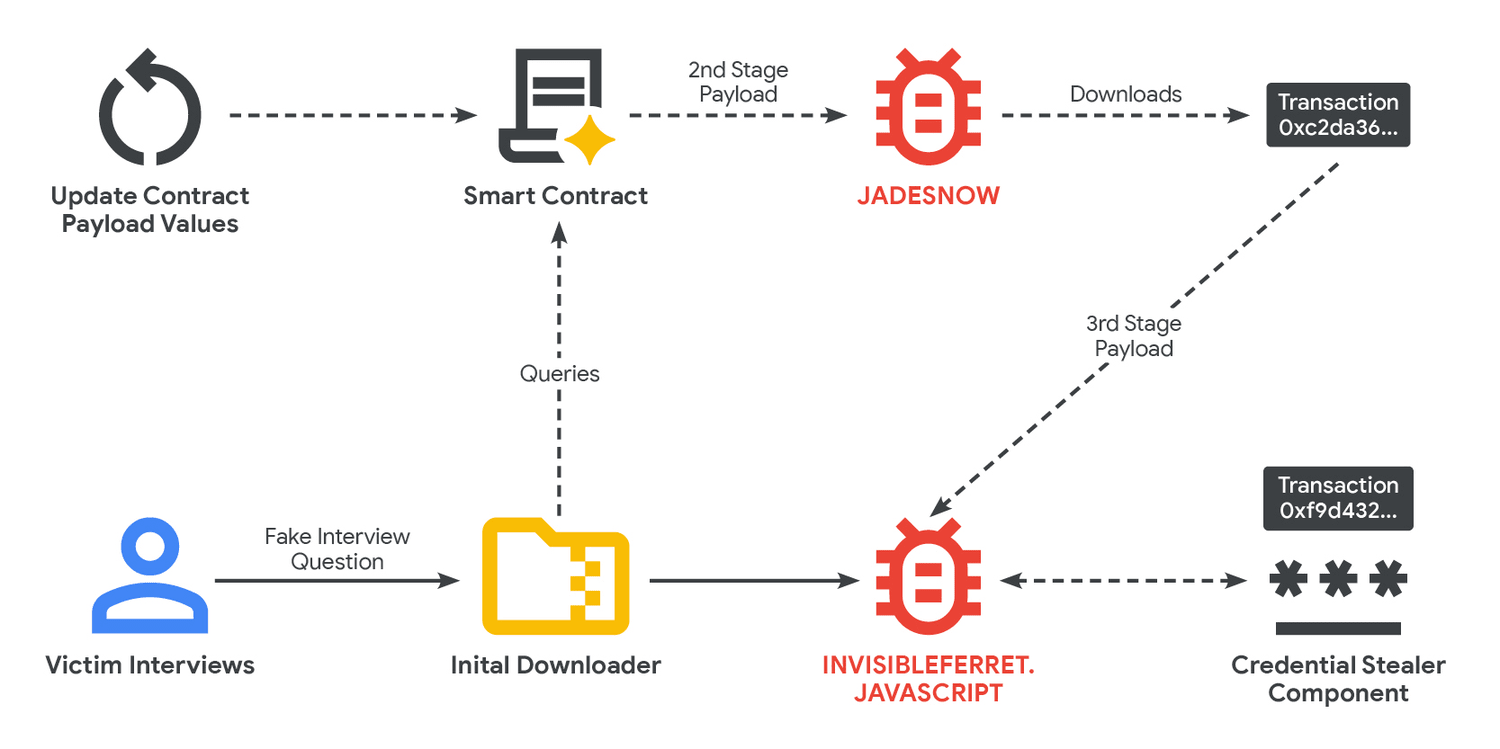

گروه اطلاعات تهدید گوگل از فوریه ۲۰۲۵ (بهمن ۱۴۰۳)، فعالیت گروه UNC5342 را که از تکنیک حمله اترهایدینگ در یک کمپین مهندسی اجتماعی استفاده کرده بود، ردیابی کرده است. این کمپین، به «Contagious Interview» بهمعنای «مصاحبه واگیردار» معروف است و توسط شرکت پالو آلتو نتورکس (Palo Alto Networks) نامگذاری شده است.

در این کمپین، این گروه هکری از بدافزار JADESNOW برای اجرای یکی از نسخههای جاوااسکریپتی خانواده بدافزار INVISIBLEFERRET استفاده کرده است؛ اقدامی که منجر به سرقتهای متعدد ارز دیجیتال میشود.

حمله اتر هایدینگ چگونه اجرا میشود؟

همانطو که پیشتر اشاره کردیم، برای اجرای هک و سرقت ارزهای دیجیتال از طریق روش حمله EtherHiding، ابتدا یک کد مخرب (پیلود) داخل یک قرارداد هوشمند در بلاک چینهای عمومی مانند اتریوم یا بایننس اسمارت چین جاسازی میشود. این رویکرد، در عمل بلاک چین را به یک سرور فرمانوکنترل (C2) غیرمتمرکز و بسیار مقاوم تبدیل میکند.

هکرها سپس کنترل یک وبسایت مشروع را بهدست آورده و با قرار دادن یک اسکریپت لودر در آن، از تعامل با کاربران با آن سوءاستفاده کرده و ارزهای دیجیتال آنها را سرقت میکنند.

زنجیره حمله اتر هایدینگ بهصورت زیر است:

۱. برقراری ارتباط اولیه از طریق مهندسی اجتماعی

هکرهای کره شمالی لازاروس معمولاً با مهندسی اجتماعی از جمله راهاندازی شرکتها، آژانسهای کاریابی یا پروفایل جعلی، به ارائه پیشنهادهای شغلی جعلی، ساخت بازیهای کریپتویی یا ظاهرشدن بهعنوان نماینده یک شرکت نرمافزاری معروف، اقدام به برقراری ارتباط اولیه با قربانیان میکنند.

استخر مشارکت سرمایکس

استخر مشارکت سرمایکس راهی ساده و کمریسک برای کسب سود از بازار رمزارزهاست؛ فقط با سپردهگذاری، بدون معامله و پیگیری بازار، در سود شریک شوید و اصل سرمایهتان را حفظ کنید.

پس از آن، مهاجمان مکالمه را به پلتفرمهای پیامرسان مانند تلگرام یا دیسکورد منتقل کرده و قربانی را به شرکت در یک آزمون استخدامی یا تکمیل یک تسک برنامهنویسی، هدایت میکنند.

۲. تزریق Script Loader در سایت مشروع

هکرها میتوانند با اجرای کمپین CLEARFAKE، از طریق آسیبپذیریها یا اعتبارنامههای سرقتشده، به یک وبسایت مشروع، معمولاً یک سایت وردپرسی، دسترسی پیدا کنند.

با این کار، مهاجم یک قطعه کوچک از کد جاوااسکریپت که «لودر (Loader)» نامیده میشود را به وبسایت موردنظر تزریق میکند. این لودر هنگام بازدید کاربر از سایت موردنظر، اجرا میشود.

۳. واکشی پیلود از قرارداد هوشمند؛ مرحله اصلی اترهایدینگ

برای اجرای حمله، یک بسته کد مخرب که در امنیت سایبری پیلود (Payload) نام دارد، درون یک قرار هوشمند در یک بلاک چین عمومی مانند اتریوم یا بایننس اسمارت چین قرار میگیرد. این پیلود توسط لودر سایتی که در مرحله قبل گفتیم، قابلیت اجرا دارد.

نکته کلیدی در این مرحله، استفاده از یک فراخوانی تابع فقطخواندنی (مانند eth_call) است که هیچ تراکنشی را در بلاک چین ایجاد نمیکند. این کار باعث میشود فچینگ (Fetching) یا همان واکشی بدافزار بهصورت پنهانی انجام شود و از پرداخت هزینههای تراکنش (یعنی هزینه گس) جلوگیری کند.

۴. اجرای پیلود

پس از واکشی، اسکریپت لودر در مرورگر کاربر بارگذاری یا اجرا میشود. این اسکریپت سپس با بلاک چین ارتباط برقرار میکند تا پیلود اصلی مخرب را که در یک سرور راه دور ذخیره شده است، بازیابی کند. نتیجه این کار، نمایش صفحات فیشینگ، استقرار باجافزار یا نصب یک بدافزار مبتنی بر جاواسکریپت معروف به «JADESNOW» است.

هسته حمله Etherhiding، در طول فاز ارزیابی فنی از قربانی رخ میدهد؛ در این فاز، معمولاً به قربانی گفته میشود که فایلهای مخرب را از مخازن کد آنلاین مانند گیتهاب دانلود کند؛ جایی که پیلود (Payload) مخرب در آن ذخیره شده است.

در موارد دیگر، مهاجمان ممکن است قربانی را به یک تماس ویدیویی فریب دهند که در آن، یک پیغام خطای جعلی به کاربر نمایش داده میشود و او را ترغیب میکند تا یک پَچ (Patch) را برای رفع خطا دانلود کند. این پچ نرمافزاری نیز حاوی کد مخرب است.

۵. سرقت ارزهای دیجیتال یا اهداف بلندمدت

پس از تکمیل همه مراحل، هکرها میتوانند کلیدهای خصوصی را استخراج، نشستهای مرورگر یا کیف پول کاربر را دستکاری یا داراییها را منتقل کنند.

مزایای حمله EtherHiding برای هکرها چیست؟

اترهایدینگ بهخاطر استفاده از فناوری بلاک چین و قراردادهای هوشمند، اجرای حمله را برای مهاجمان ساده میکند. بههمینخاطر، گروه اطلاعات تهدید گوگل، حمله EtherHiding را گرایش بهسوی «میزبانی ضدگلوله نسل بعدی» میداند؛ جایی که ویژگیهای ذاتی بلاکچین باوجود مزایای آن، برای اهداف مخرب استفاده میشود.

ماهیت غیرمتمرکز تکنیک

یکی از جنبههای نگرانکننده هک از طریق حمله اتر هایدینگ، طبیعت غیرمتمرکز آن است؛ کد مخرب در یک بلاک چین غیرمتمرکز و بدون نیاز به اجازه ذخیره میشود. در اینجا، هیچ سرور مرکزی وجود ندارد که نیروی انتظامی یا شرکتهای امنیت سایبری بتوانند آن را از کار بیندازند.

شبهناشناسی و پنهانکاری

شناسایی عامل مهاجم بهخاطر ماهیت نسبتاً ناشناس تراکنشهای بلاک چین، دشوار است؛ مهاجمان میتوانند پیلود مخرب را با فراخوانیهای فقطخواندنی واکشی کنند که تاریخچه تراکنش قابلمشاهدهای روی بلاک چین بهجا نمیگذارند؛ چیزی که ردیابی فعالیتهایشان را سختتر میکند.

تغییرناپذیری

حذف کد مخرب در قراردادهای هوشمند مستقر روی بلاکچین دشوار است؛ مگر اینکه شما مالک قرارداد باشید.

انعظافپذیری و آزادی عمل بالا

هکری که کنترل قرارداد هوشمند را در اختیار دارد، میتواند هر زمان که بخواهد، پیلود مخرب را بهروزرسانی کند؛ برای مثال، روشهای حمله را تغییر دهد، دامنهها/آدرسها را عوض کند یا انواع مختلفی از بدافزار را با بهروزرسانی ساده قرارداد، همزمان در سایتهای آلوده منتشر کند.

روش های محافظت در برابر حمله اترهایدینگ چیست؟

اگر یک کاربر عادی، مدیر سایت یا هدایتکننده یک تیم امنیتی هستید، باید برای جلوگیری از افتادن در دام حمله EtherHiding، به موارد متفاوتی توجه کنید:

برای کاربران عادی

- بهپیشنهادهای شغلی ناشناس اعتماد نکنید.

- هیچگاه پَچ/فایلی را از طریق تماس ویدئویی یا لینک ناشناس نصب نکنید.

- اگر حین دانلود به چیزی شک کردید، سریعاً آن را متوقف کنید.

- از کیف پول سختافزاری برای نگهداری رمز ارزها استفاده کنید.

- مرورگرتان را بهروز نگه دارید.

- فایلها را تنها از منابع رسمی و امن دانلود کنید.

برای مدیران سایت و تیمهای امنیتی شرکتها

- CMS و پلاگینها را بهروز نگه دارید.

- فایلهای JS خارجی، تغییرات، لاگها را بررسی کنید.

- اجرای اسکریپتها و پلاگینهای ناشناخته را محدود کنید.

- تنظیمات امنیتی مرورگر را روی همه دستگاهها اعمال کنید.

- دامنهها یا endpointهای RPC / API مشکوک را در سطح مرورگر مسدود کنید.

- دسترسی به وبسایتها، دامینها یا حتی آدرسهای بلاک چینی مخرب شناختهشده را به صورت خودکار روی مرورگرهای کارمندان مسدود کنید.

- گزارشهای امنیتی مرکزی از فعالیت مرورگرها بگیرید.

- کارمندان را آموزش دهید.

نمونه حمله های EtherHiding در بلاک چین

اکسپلوررهای بلاک چین مانند اتراسکن (EtherScan) و بیاسسیاسکن (BSCScan)، ابزارهای مهمی برای بررسی کدهای قراردادهای هوشمند و تاریخچه تراکنشهای آنها هستند. تاریخچه تراکنشها همچنین ممکن است حاوی دادههای ورودی همچون متغیر نام (Name)، نوع (Type) و داده (Data) ذخیرهشده در آن متغیر باشند. بااستفاده از این اطلاعات میتوانیم اعتبار یک قرارداد هوشمند و وجود کدهای مخرب و پیلودها در آنها را بررسی کنیم.

بایننس اسمارت چین

یکی از قراردادهای هوشمند حاوی پیلود JADESNOW روی بلاک چین بایننس اسمارت چین که توسط گروه هکری UNC5342 در کمپین آن استفاده شده بود، قراردادی به آدرس 0x8eac3198dd72f3e07108c4c7cff43108ad48a71c است.

بررسی جزئیات تاریخچه تراکنشها نشان میدهد که این قرارداد طی چهار ماه اول انتشار، بیش از ۲۰ بار بهروزرسانی شده است و هر بهروزرسانی بهطور متوسط حدود ۱.۳۷ دلار هزینه گس داشته است؛ هزینه پایین و تکرر این بهروزرسانیها توانایی هکرها را برای تغییر آسان پیکربندی قرارداد هوشمند نشان میدهد. این قرارداد هوشمند همچنین با یک حمله زنجیره تأمین نرمافزاری در سال ۲۰۲۵ مرتبط است.

برای مثال، تراکنشی به آدرس هش 0x5c77567fcf00c317b8156df8e00838105f16fdd4fbbc6cd83d624225397d8856، یکی از تراکنشهای مرتبط با این قرارداد هوشمند است که در فیلد Data آن، پیغامی رمزنگاریشده (با Base64 و XOR) وجود داشت. این پیغام پس از رمزگشایی، به یک پیلود جاوااسکریپتی مبهمشده تبدیل میشود.

سؤالات متداول

حمله EtherHiding چیست؟

اترهایدینگ روش نسبتاً جدیدی است که شاخهای از هکرهای گروه لازاروس وابسته به کره شمالی از آن برای سرقت ارزهای دیجیتال استفاده میکنند. در این روش، مهاجمان، پیلودهای مخرب را در قراردادهای هوشمند عمومی قرار میدهند و با تزریق یک لودر روی وبسایتهای آلوده، مرورگر کاربران را وادار به خواندن و اجرای آن پِیلود میکنند. این کار، بلاک چین را به یک سرور فرمانو کنترل غیرمتمرکز تبدیل میکند.

چرا هک EtherHiding خطرناک است؟

بهخاطر غیرمتمرکز بودن و فراخوانیهای فقطخواندنی (eth_call) که تراکنش ثبتشدهای را روی بلاک چین به جا نمیگذارند، حذف و ردیابی پیلود در قراردادهای هوشمند بسیار دشوار میشود. علاوهبراین، مالک قرارداد میتواند پیلود را هر لحظه بهروزرسانی کند.

مراحل اجرای حمله اترهایدینگ چگونه است؟

۱. مهندسی اجتماعی برای جذب هدف، ۲. نفوذ به وبسایت مشروع و تزریق لودر، ۳. لودر eth_call میزند و پیلود را واکشی میکند، ۴. پیلود اجرا و سرقت یا استقرار بدافزار انجام میشود.

JADESNOW چیست و چه نقشی در حمله اتر هایدینگ دارد؟

JADESNOW یک دانلودر جاوااسکریپتی است که پیلودها را از قراردادها واکشی، رمزگشایی و اجرا میکند و معمولاً مرحلهٔ نهایی آن، استقرار یک راه فرار پایدارتر مانند INVISIBLEFERRET است.

شده تبدیل میشوند؛ گاهی قرارداد فقط یک اشارهگر (URL/CID) نگه میدارد و خود پِیلود بیرون از زنجیره است.

چطور میتوان فعالیتهای مرتبط با EtherHiding را تشخیص داد؟

رفتارهایی مثل بارگذاری لودرهای خارجی، فراخوانیهای مکرر به RPC/اکسپلوررها از مرورگر و واکشی دادههای عجیب از قراردادها، نشانههای آن هستند.

چگونه از حمله اترهایدینگ جلوگیری کنیم؟

بهعنوان یک کاربر عادی، پیشنهادهای شغلی یا لینکهای ناشناس را قبول نکنید؛ هیچوقت پَچها یا فایلها را از منابع نامطمئن نصب نکنید و از کیف پول سختافزاری برای نگهداری داراییها استفاده کنید.

برای مدیران سایت و تیمهای فنی چه اقداماتی برای محافظت در برابر اترهایدینگ لازم است؟

CMS و پلاگینها را بهروز نگه دارید؛ تغییرات فایلهای JS را مانیتور کنید، سیاستهای CSP/SRI سختگیرانه برقرار کرده و دسترسیها را به شکل least-privilege تنظیم کنید.

تیم امنیت سازمانی برای جلوگیری از اتر هایدینگ میتواند انجام دهد؟

قواعد مرورگر مرکزی برای بلاک کردن RPCهای مشکوک تنظیم کنید؛ لاگگیری و هشدار را روی فراخوانیهای غیرمعمول فعال کنید و آدرسهای قرارداد مشکوک را در فهرست تهدید ثبت و گزارش کنید.

آیا حذف پِیلود از بلاک چین امکانپذیر است؟

تنها مالک قرارداد میتواند داده قراردادی را تغییر یا حذف کند؛ بهجز آن، دادهها روی زنجیره پابرجا میمانند و حذف آن بدون همکاری ارائهدهنده زیرساخت یا فورک شبکه، عملاً ممکن نیست.

جمعبندی

حمله اترهایدینگ (EtherHiding) روشی نوظهور است که توسط زیرشاخهای از گروههای هکری کره شمالی معروف به لازاروس برای سرقت ارزهای دیجیتال استفاده میشود. در این روش، کدهای مخرب درون قراردادهای هوشمند روی بلاک چینهایی مانند اتریوم یا بایننس اسمارت چین جاسازی میشوند و از طریق وبسایتهای آلوده و لودرهای جاوااسکریپتی، به دستگاه قربانی منتقل میگردند. ماهیت غیرمتمرکز و تغییرناپذیر بلاکچین باعث میشود حذف یا ردیابی این کدها دشوار باشد. بههمیندلیل، امنیت سازمانی، بهروزرسانی مداوم سیستمها و احتیاط کاربران در مواجهه با لینکها و پیشنهادهای شغلی ناشناس اهمیت حیاتی دارد.